擊退駭客

一旦遭駭客入侵,後果不堪設想!在2020年,就有不法分子利用中國政府網站人臉識別系統的漏洞偽造稅務發票,兩年內涉款高達7,620萬美元。新軟體往往存在一定漏洞,信息工程學系的兩隊研究團隊希望能盡快找出漏洞並提出補救建議,令駭客無機可乘。

劉永昌教授領導的研究團隊深入分析了市場上人臉識別系統的弱點。雖然此技術常用於銀行開戶、年齡驗證等,看似萬無一失,但事實卻並非如此!

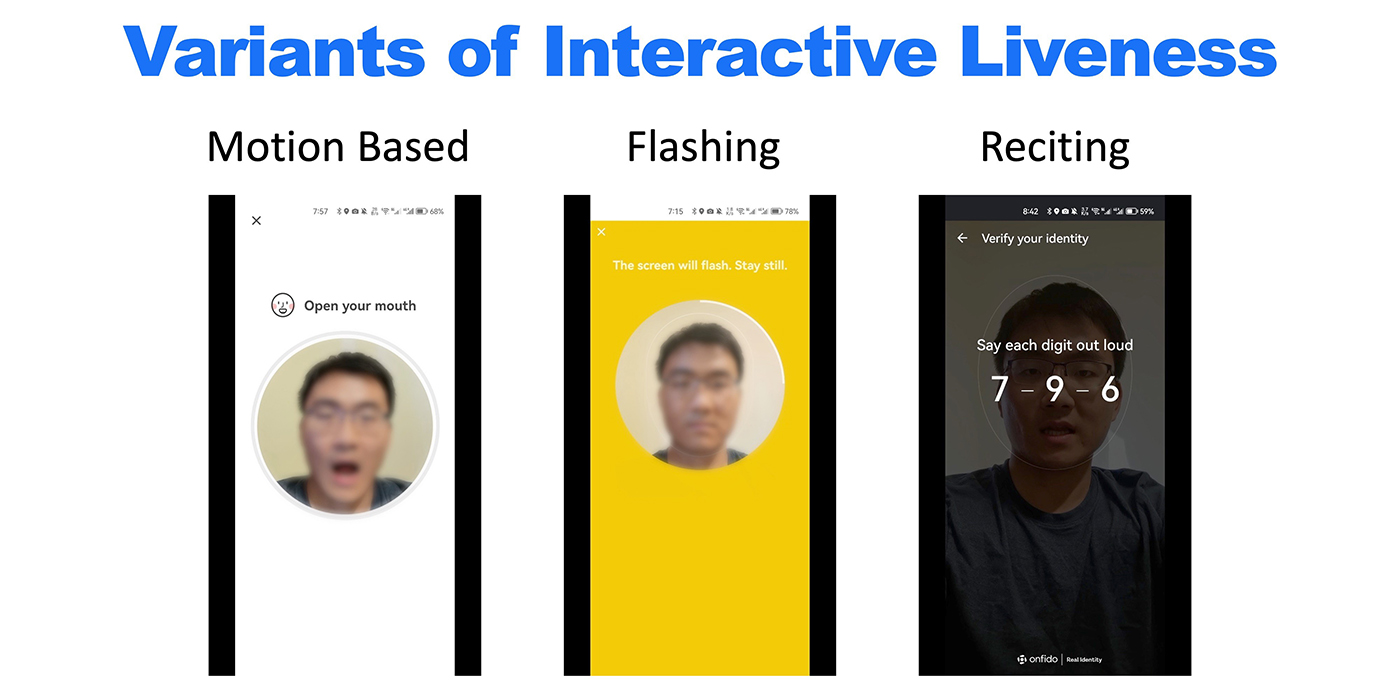

對駭客來說,盜用他人照片可謂十分容易,甚至只需便宜的設備即可破解人臉識別的保安系統。即使程式通常會要求人們做出搖頭、眨眼等動作,通過「活體檢測」判辨真偽,然而在某些情況下,僅憑一張靜態照片便能輕鬆繞過這些檢測。

劉教授團隊調查了18個人臉識別服務供應商的流動應用模組(SDK),當中包括業界龍頭公司,發現多達11個存在安全漏洞。他們還創建應用程式以自動化分析方法掃描了18,000多個流動應用程式,發現近300個使用了含安全漏洞的人臉識別應用模組。

劉教授說:「幾年前我們發現人臉識別技術在中國大陸和香港的使用率快速增長,我們不禁要問︰『它真的安全嗎?』事實上,任何新技術都難以保證百分百安全,它總會存在一些漏洞和風險。」

「問題在於SDK的使用者通常是應用程式的擁有者,他們往往會外判開發工作,而負責開發程式的外判人員未必會處理保安漏洞。」

為了提高系統安全性,研究團隊在論文中提出多項建議︰使用人臉識別系統的機構應盡可能在雲端驗證人臉識別信息,應以多重方法加強保護程式及用戶端,並對相關數據進行適當加密。

劉教授指他們已把所發現的安全漏洞通知這些供應商,部分公司感謝團隊的資訊,但有些公司卻採取極迴避態度,甚至完全沒有回應。

「很多時候當我們聯絡軟體供應商後,願意修正漏洞的公司僅低調處理,不作任何發布。而且就算他們將SDK升級了,那些應用程式仍經不起考驗。駭客只要找到仍在運行的舊版本應用程式,就能攻擊這些漏洞。更謹慎的做法是像銀行或金融業應用程式那樣,在SDK升級後強制所有用戶更新應用程式,以策安全。」

Wi-Fi及VPN設置存風險 用戶密碼易被盜

由周思驍教授領導的另一隊研究團隊發現,不少企業級Wi-Fi和VPN服務也存在安全隱患,用戶被迫採用不安全的設置,令人擔憂。團隊分析了世界各地2,000多所高等院校和學術機構的7,000多份Wi-Fi用戶手冊,發現86%的院校或機構有至少一項操作系統指示用戶採用不安全的Wi-Fi設定,讓駭客利用低於100美元的裝備,在不到一小時內設置偽冒Wi-Fi攻擊,從而盜取用戶密碼。他們亦測試了132個VPN前端應用程式,其中63個找到容許駭客竊取密碼的嚴重漏洞。

「當我們談到『身份驗證』時,多數人想到的是用戶身份驗證,比如使用用戶名和密碼登錄網路。然而為了防止攻擊者冒充伺服器竊取登入資料,伺服器認證也非常重要。許多企業級網絡Wi-Fi和VPN都需要用戶端驗證伺服器憑證,但我們卻發現很多大學的資訊科技管理員並沒有指示用戶應驗證伺服器是否可信賴。」周教授說。

當研究人員通知受影響的院校有關漏洞時,所得的回應參差。

「有些院校很樂於接受建議,並立即採取行動。可惜,有一部分卻不相信安全威脅確實存在,並決定維持採用不安全的做法,亦有不少院校不作任何回應。要幫助不願接受好意的人,殊不容易。」

團隊就此提出建議︰廠商應確保產品設計能助用戶選擇安全的設定;資訊科技管理員應教導用戶如何確保系統安全;以及在點擊「確定」、「連線」和「接受」等按鈕時必須保持謹慎,如有疑問應諮詢資訊科技管理員。

周教授補充說:「我們明白,盲目相信伺服器的確非常便利,但若只因貪圖一時方便,而忽略了網路安全的重要性,後果可以非常嚴重。用戶必須注意這一點,以免發生不可預測的情況。」

原文刊於CUHK in Touch