击退黑客

一旦遭黑客入侵,后果不堪设想!在2020年,就有不法分子利用中国政府网站人脸识别系统的漏洞伪造税务发票,两年内涉款高达7,620万美元。新软件往往存在一定漏洞,信息工程学系的两队研究团队希望能尽快找出漏洞并提出补救建议,令黑客无机可乘。

刘永昌教授领导的研究团队深入分析了市场上人脸识别系统的弱点。虽然此技术常用于银行开户、年龄验证等,看似万无一失,但事实却并非如此!

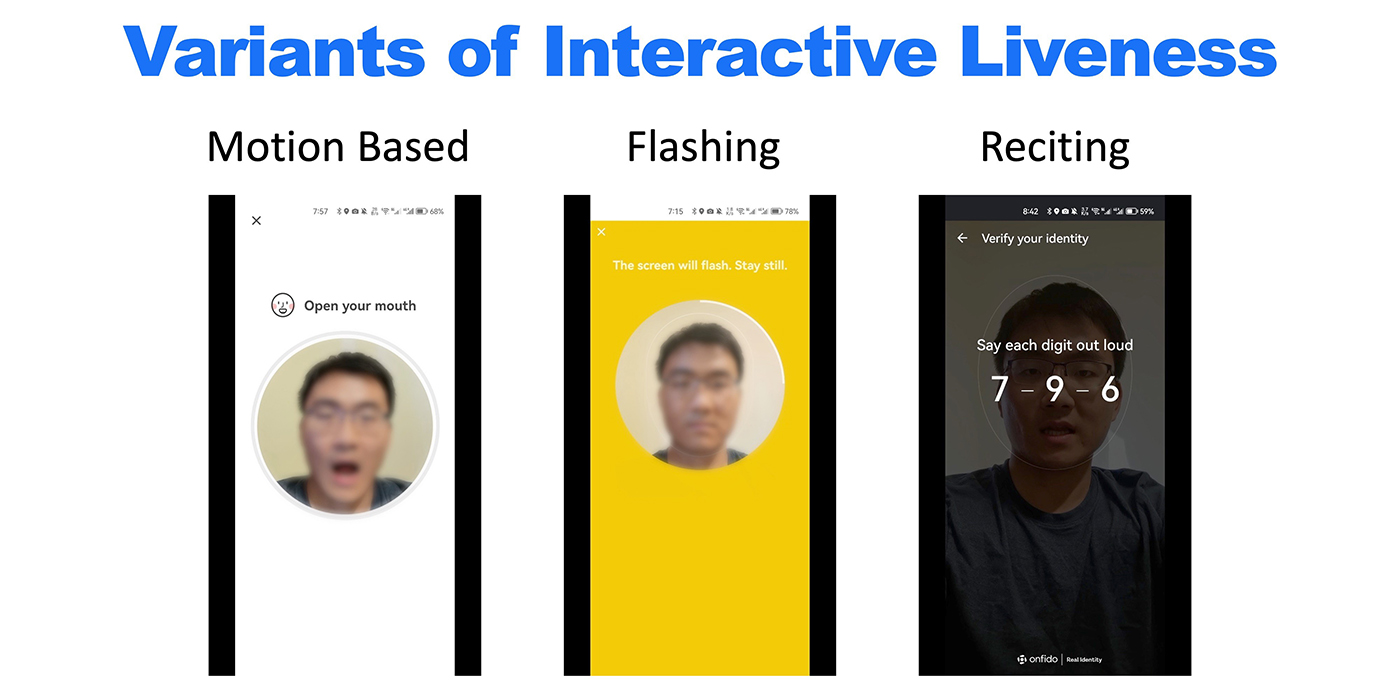

对黑客来说,盗用他人照片可谓十分容易,甚至只需便宜的设备即可破解人脸识别的保安系统。即使程序通常会要求人们做出摇头、眨眼等动作,通过「活体检测」判辨真伪,然而在某些情况下,仅凭一张静态照片便能轻松绕过这些检测。

刘教授团队调查了18个人脸识别服务供货商的流动应用模块(SDK),当中包括业界龙头公司,发现多达11个存在安全漏洞。他们还创建应用程序以自动化分析方法扫描了18,000多个流动应用程序,发现近300个使用了含安全漏洞的人脸识别应用模块。

刘教授说:「几年前我们发现人脸识别技术在中国大陆和香港的使用率快速增长,我们不禁要问︰『它真的安全吗?』事实上,任何新技术都难以保证百分百安全,它总会存在一些漏洞和风险。」

「问题在于SDK的用户通常是应用程序的拥有者,他们往往会外判开发工作,而负责开发程序的外判人员未必会处理保安漏洞。」

为了提高系统安全性,研究团队在论文中提出多项建议︰使用人脸识别系统的机构应尽可能在云端验证人脸识别信息,应以多重方法加强保护程序及客户端,并对相关数据进行适当加密。

刘教授指他们已把所发现的安全漏洞通知这些供货商,部分公司感谢团队的信息,但有些公司却采取极回避态度,甚至完全没有响应。

「很多时候当我们联络软件供货商后,愿意修正漏洞的公司仅低调处理,不作任何发布。而且就算他们将SDK升级了,那些应用程序仍经不起考验。黑客只要找到仍在运行的旧版本应用程序,就能攻击这些漏洞。更谨慎的做法是像银行或金融业应用程序那样,在SDK升级后强制所有用户更新应用程序,以策安全。」

Wi-Fi及VPN设置存风险 用户密码易被盗

由周思骁教授领导的另一队研究团队发现,不少企业级Wi-Fi和VPN服务也存在安全隐患,用户被迫采用不安全的设置,令人担忧。团队分析了世界各地2,000多所高等院校和学术机构的7,000多份Wi-Fi用户手册,发现86%的院校或机构有至少一项操作系统指示用户采用不安全的Wi-Fi设定,让黑客利用低于100美元的装备,在不到一小时内设置伪冒Wi-Fi攻击,从而盗取用户密码。他们亦测试了132个VPN前端应用程序,其中63个找到容许黑客窃取密码的严重漏洞。

「当我们谈到『身份验证』时,多数人想到的是用户身份验证,比如使用用户名和密码登录网络。然而为了防止攻击者冒充服务器窃取登入数据,服务器认证也非常重要。许多企业级网络Wi-Fi和VPN都需要客户端验证服务器证书,但我们却发现很多大学的信息科技管理员并没有指示用户应验证服务器是否可信赖。」周教授说。

当研究人员通知受影响的院校有关漏洞时,所得的响应参差。

「有些院校很乐于接受建议,并立即采取行动。可惜,有一部分却不相信安全威胁确实存在,并决定维持采用不安全的做法,亦有不少院校不作任何响应。要帮助不愿接受好意的人,殊不容易。」

团队就此提出建议︰厂商应确保产品设计能助用户选择安全的设定;信息科技管理员应教导用户如何确保系统安全;以及在点击「确定」、「联机」和「接受」等按钮时必须保持谨慎,如有疑问应咨询信息科技管理员。

周教授补充说:「我们明白,盲目相信服务器的确非常便利,但若只因贪图一时方便,而忽略了网络安全的重要性,后果可以非常严重。用户必须注意这一点,以免发生不可预测的情况。」

原文刊于CUHK in Touch